Poca fantascienza. Tutta realtà. Siamo nell’era delle cyber-wars, guerre cibernetiche, guerre silenziose che si combattono a cavallo di porte usb e connessioni internet. Come se non bastassero le devastazioni quotidiane di armi e bombe, direte…

Un tempo archi, frecce, spade e catapulte, poi pistole, mitraglie, cannoni, oggi virus informatici.

Disse il buon Albert Einstein: “non so con che armi combatteremo la terza guerra mondiale ma sicuramente la quarta la combatteremo con pietre e clave”. Già, con pietre e clave…

Un virus introdotto nella rete internet globale può facilmente avere accesso a tutti i dati del pianeta ed attaccare, distruggendolo, qualsiasi obiettivo proposto. Oggigiorno tutto funziona collegato ad internet e tutto è potenzialmente attaccabile.

Un attacco cibernetico può riuscire a controllare le transazioni di denaro di tutto il mondo, il somministro d’energia dei Paesi europei, americani, russi o cinesi, le comunicazioni, i trasporti e qualsivoglia entità collegata o gestita attraverso un computer.

Pochi allarmismi, siate solo consapevoli che si stanno programmando attacchi informatici su scala globale, bombardamenti silenziosi al sistema economico e sociale.

Un attacco massivo perfettamente coordinato contro migliaia di obiettivi distinti, svolto all’unisono in più parti del mondo, non è più uno scenario fantascientifico, è pura realtà.

Attraverso le fibre ottiche navigano veri e propri “dati bellici”, testate digitali create per distruggere e controllare i sistemi informatici di industrie, enti pubblici, imprese, Stati.

È la prima arma cibernetica resa nota pubblicamente su tutte le testate giornalistiche internazionali.

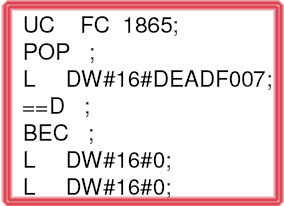

Disegnato per distruggere un chiaro obiettivo militare in Iran, Stuxnet smantellò il sistema di controllo della centrale nucleare di Bushehr, sulle coste del Golfo Persico. La prima operazione militare di una reale cyber-war. L’artefice del virus è presumibilmente una coalizione di Nazioni, con a capo Stati Uniti ed Israele. Ingegneri informatici ed hacker impiegarono molti mesi, secondo gli esperti, per sviluppare Stuxnet, un’arma che solo grazie ad un click è stata in grado di sostituire l’eventuale bombardamento della base militare iraniana. Il virus infettò circa 30mila computer solo in Iran, senza considerare la sua propagazione anche in Cina, Indonesia, India e Pakistan.

In questi mesi NATO e Stati Uniti d’America stanno lavorando ad un sistema di blindaggio contro gli attacchi cibernetici che Iran ed altri potrebbero perpetrare contro lo scudo missilistico che si sta costruendo in Europa.

L’analista tedesco Ralph Langner, che annunciò ante tempo l’attacco del virus Stuxnet, crede che un blindaggio automatico poco servirà a frenare un attacco con armi cibernetiche contro l’Europa, semplicemente per il fatto che un virus informatico può cambiare e camuffarsi facilmente.

“La proliferazione delle armi cibernetiche sfugge a qualsiasi controllo – ha ribadito Langner – ed il virus Stuxnet può essere copiato ed adattato da hackers ed essere utilizzato da mafie, gruppi terroristici e da tutti i futuri cyber-delinquenti”.

“Il nostro governo è oggi incapace di far fronte ad un’offensiva cibernetica – ha ribadito lo scorso ottobre Daniel Kuehl, tenente colonnello

“Il Presidente Obama – ha aggiunto Kuehl – come Bush, non si arrischia ad imporre una regolamentazione nel settore privato per quanto riguarda l’accesso, l’uso e la configurazione della tecnologia dell’informazione. Le centrali energetiche, per esempio, funzionano con computer connessi ad internet e sono quindi vulnerabili. Fino ad ora abbiamo fallito in tutti gli intenti di isolare di questi computer”.

L’esperto Richard Clark (noto per aver anticipato l’evento dell’11-S senza che nessuno gli facesse seriamente caso, ndr.) esplicita nel suo libro “Cyber War”, pubblicato in aprile di quest’anno, che niente, oggigiorno, impedisce ad un Paese di appropriarsi delle infrastrutture di un altro, attraverso l’utilizzo, a mo’ di Cavallo di Troia, dei computer di milioni di ignari cittadini.

Per far fronte alle nuove esigenze di sicurezza, la Commissione Europea ha annunciato il rafforzamento e la modernizzazione dell’agenzia ENISA (European Network and Information Security) e ha varato le prime direttive ufficiali per contrastare gli attacchi informatici su grande scala. Le commissarie europee Cecilia Malmstroem e Neelie Kroes (rispettivamente Affari Interni e Telecomunicazioni, ndr) hanno annunciato l’introduzione nelle legislazioni penali di tutti i Paesi europei dei reati di creazione di malware e furto di ID/password con relative condanne da due a cinque anni di carcere.

Log out.

Matteo Vitiello

ミッションワークショップ ランブラー MISSION WORKSHOP The Rambler Black Camo Series Cargo Packs 【西日本】

レビューを書いて5年保証 プロトレック PROTREK ソーラー電波時計 PRW-7000-8JF メンズ 腕時計【送料無料(北海道・沖縄除く)】【DM便/ネコポス不可】【コンビニ受取対応】:e-Bl

【サブウーファーweek開催中♪】カロッツェリア 300Wアンプ付 25cmサブウーファーフルセット 【ウーハーTS-W2520&アンプGM-D7100&ウーハーボックスUD-SW250D&配線キット

(業務用50セット) エレコム ELECOM ツメ折れ防止クロスLANケーブル5m ブルー

ブックス: 【輸入楽譜】コルンゴルト, Erich Wolfgang: シンフォニエッタ Op.5: パート譜セット – コルンゴルト, Erich Wolfgang – 2600001257458

TOEX LIXIL ネスカR ミニ 基本 18-22型 標準柱(H19) ポリカーボネート屋根 【リクシル】 【自転車置場 サイクルポート 自転車屋根】

ピジョン ボディマッサージクリーム 250gx18個 Pigeon Bady massage cream 4902508231145

【業務用】【 ハンドルなし2段 6-2-M-10 】 【 業務用厨房機器 カタログ掲載 プロ仕様 】 【】

![Peter Brabeck, Nestlé: l’acqua non è un diritto delle persone e va privatizzata [INTERVISTA]](https://buenobuonogood.com/wp-content/uploads/2014/09/b11774983a84b6798031fb71a3fe8b90-1-218x150.jpg)

![Tutto il sottosuolo della Basilicata è inzuppato di petrolio [VIDEO]](https://buenobuonogood.com/wp-content/uploads/2014/10/petrolio-basilicata-218x150.jpg)